So liefert kontinuierliches IT Security Monitoring auf Knopfdruck einen Überblick über die sicherheitsrelevanten Informationen der gesamten IT-Landschaft der Organisation. Denn für eine gesamtheitliche Lösung bedarf es eines integrativen Angebots, das Unternehmen rundum begleitet.

Erst ein erprobtes Verfahren und bewährte Technologie ermöglichen es, Reaktionszeiten zu verkürzen und vorhandene Prozesse zu optimieren. Überblick über die IT-Infrastruktur einer Firma gibt das Radar Cyber Security Cockpit. Dort werden sämtliche Geschehnisse – große und kleinere Sicherheitsvorfälle – angezeigt. Überschaubar und einfach ist die Risikobewertung und -betrachtung im Bereich von Schwachstellen. Komplex, aufwendig und vielschichtig werden Prozesse, wenn noch verhaltensbasierte Verfahren wie Log Data Analytics (LDA) oder Network Behavior Analytics (NBA) hinzukommen.

So werden sämtliche relevanten Vorfälle berichtet. In regelmäßigen Jours fixes mit dem Kunden werden die gefundenen Vorfälle besprochen und es wird auch immer auf die angezeigten bzw. zu klärenden Risiken hingewiesen. Diese müssen durch die IT bzw. den IT-Verantwortlichen begutachtet und auch gelöst werden.

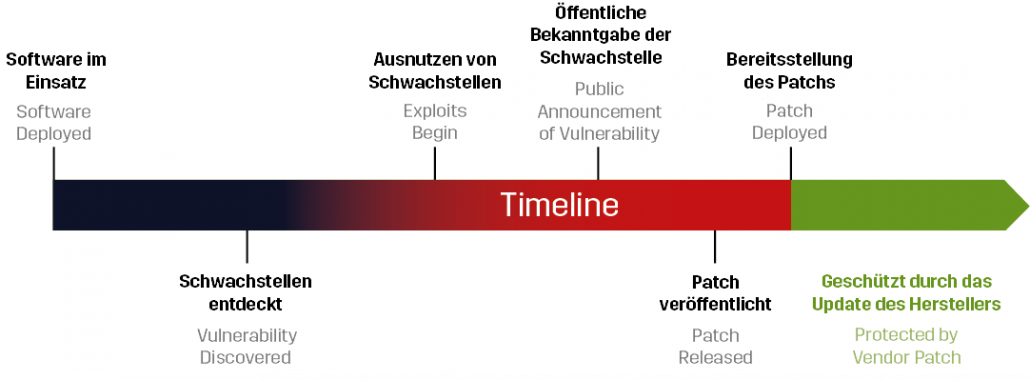

Zeitleiste Schwachstellenrisiko

Der ungünstige Zeitpunkt

Schwachstellen können bis zum erfolgreichen Patchen ausgenutzt werden. Daher sollte die Früherkennung für Unternehmen oberste Priorität haben. Anhand von Software ergibt sich folgende Zeitleiste für Schwachstellen und deren Ausnutzung:

- Eine Software wird entwickelt und veröffentlicht.

- Die Schwachstelle wird von Forschern oder Angreifern entdeckt und bekannt. Das Zeitfenster ist ab dann für Attacken weit geöffnet. Bis die Schwachstelle erfolgreich ausgenutzt werden kann, vergeht aber noch etwas Zeit.

- Die Schwachstelle wird öffentlich gemacht. Im Idealfall hat der Hersteller diese bereits selbst identifiziert und arbeitet daran, die Schwachstelle zu schließen. Das Zeitfenster für Angreifer ist aber immer noch weit geöffnet.

- Der Hersteller arbeitet am Patch zwecks Behebung und veröffentlicht das Update, um die Schwachstelle zu schließen.

- Erst mit dem erfolgreichen Patchen auf Unternehmensseite kann diese Schwachstelle nicht mehr genutzt werden. Somit schließt sich das Zeitfenster für Angreifer wieder.

Was tun im Worst-Case-Szenario?

Feuer am Dach? Was tun Sie, wenn Ihr Haus brennt?

Sie löschen das Feuer. Oder Sie rufen die Feuerwehr.

Was tun Sie, wenn Ihre IT-Infrastruktur von Malware befallen ist oder angegriffen wird?

Rufen Sie die IT-Abteilung, den CEO oder Ihren CISO an? Oder wissen Sie überhaupt, ob und wie sie geschützt sind, welche und wie viele Geräte verbunden sind und wo Ihre Schwachstellen sind?

Ein einziger Feuerlöscher ist dafür aber zu wenig. Zur Überwachung sämtlicher Netzwerke braucht es Know-how – und vor allem IT-Experten. Erst kontinuierliches Monitoring von IT- Infrastrukturen und Analyse von Risiken schaffen einen verlässlichen Überblick. Diese Informationen und Sicherheitsalerts werden im Risk & Security Cockpit übersichtlich dargestellt.

Gefahr im Verzug

Fehlende Sicherheitsrichtlinien in Unternehmen und mangelnde Awareness in Bezug auf Cybersecurity sind der ideale Nährboden für erfolgreiche Cyberangriffe. Wenn alte und gar infizierte Server ins Firmennetzwerk eingebunden sind und die Antivirensoftware deaktiviert oder veraltet ist, lässt das Desaster nicht lange auf sich warten.

Richtig brisant und kritisch wird es für Unternehmen, wenn BotNets, Emotet, Bank-Trojaner sowie weitere Malware-Funde das Firmennetzwerk gefährden und gar drohen, es lahmzulegen. Wird diesen Risiken nicht die notwendige Aufmerksamkeit geschenkt oder werden diese erst gar nicht beachtet, eskaliert die Bedrohung schnell. Denn dann steht die Firma möglicherweise komplett still.

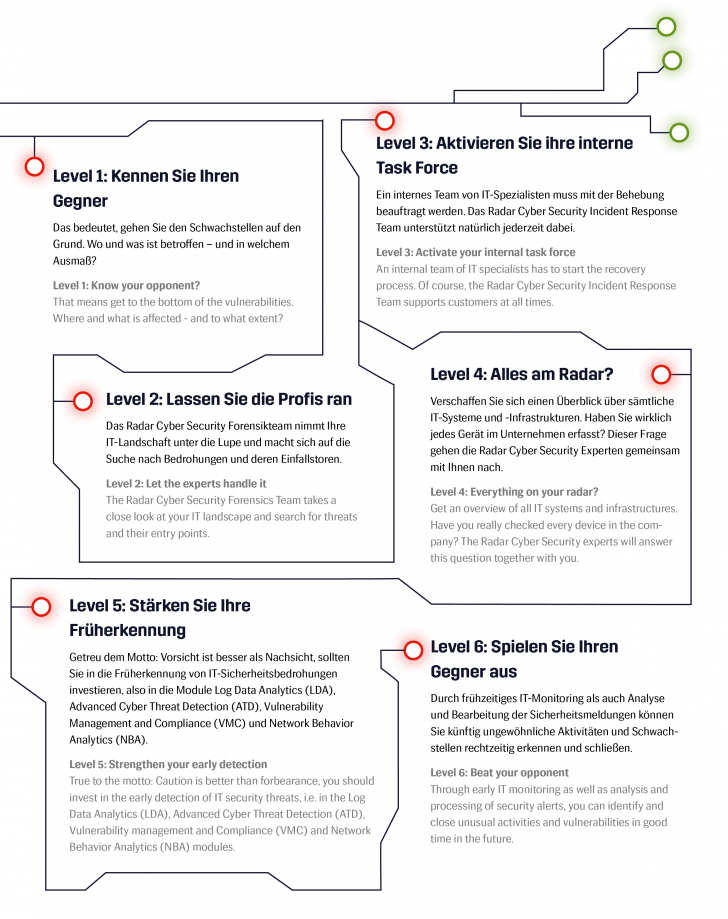

Im Notfall: Schlagzahl erhöhen!

Darum müssen Zuständigkeiten gemeinsam festgelegt werden. Im Ernstfall setzen Unternehmen eine interne Task Force ein, die diese Vorkommnisse schnellstmöglich behebt und Einfallstoren auf den Grund geht. Radar Cyber Security steht Kunden in diesen Situationen natürlich von Anfang an mit Rat und Tat zur Seite. So wird auch bei Radar Cyber Security eine eigene interne Task Force gebildet, um Kunden in diesen akuten Fällen zu unterstützen.

Wenn das Firmennetzwerk durch häufigen, unterschiedlich schwerwiegenden Malware-Befall beeinflusst ist, werden Vor-Ort-Termine angesetzt. In solchen extremen Notfällen ist der Einsatz des Radar Cyber Security Forensikteams notwendig, um gefährdete IT- und OT-Infrastrukturen genauer zu beleuchten und zu beobachten.

Code Red!?

Im Worst-Case-Szenario setzt das Incident Response Team täglich Telefonate mit Kunden an, um die Vorgehensweise festzulegen und Risiken und Bedrohungen täglich neu zu bewerten und einzuschätzen. Die Experten von Radar Cyber Security unterstützen Kunden bei der Behebung der Incidents und der Bedrohungen. Weiters finden gewohnt wöchentliche Serviceintervalle dann täglich statt.